Een andere kijk op effectief meten van phishing binnen assessments en Red Teaming

This blog post is also available in English: Phishing scenario metrics for awareness and Red Team assessments

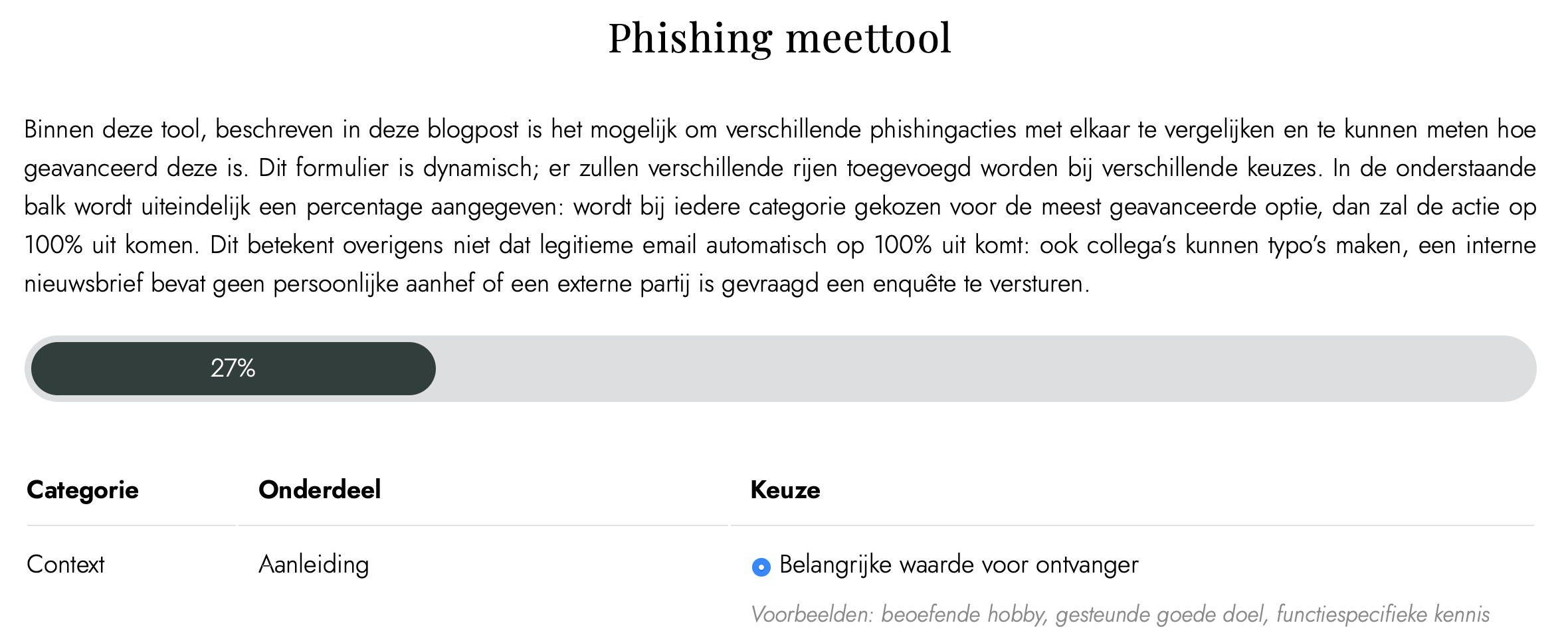

tldr; Ik heb een mening over de effectiviteit van phishingaanvallen om te meten hoe het staat met de security awareness binnen een organisatie. Meetbaarheid is fantastisch, maar er zijn nogal wat mitsen en maren. Door het maken van een tool kunnen ethisch hackers phishingmails binnen security awareness programma’s en Red Teams realistischer en beter meetbaar maken.

Wanneer je aan phishingcampagnes of -programma’s denkt, dan denk je als security expert al snel aan de redelijk voor de hand liggende mails die eens per kwartaal in je mailbox verschijnen. Deze waren nodig om te kijken of iedereen nog op scherp staat en een phishingmail weet te onderscheiden van een legitieme mail. Per keer wordt bijgehouden hoeveel kliks er op de link in de mails zijn, hoe vaak credentials zijn ingevoerd of dat er wellicht ontvangers zijn die een bestand hebben gedownload en uitgevoerd uit bijvoorbeeld de bijlage. Fijn voor de rapportage om te laten zien dat de organisatie er écht alles aan doet om te voorkomen dat je getroffen wordt door een hack veroorzaakt door deze bekende manier van social engineering. Deze cijfers worden prachtig weergegeven in een rapportage inclusief kleurrijke pie-charts met een (hopelijk) steeds lagere clickrate en de organisatie heeft weer voldaan aan de compliancy-eisen. Op naar de volgende!

Want dat is het doel toch? Het bewustzijn van de medewerkers vergroten en daardoor de clickrate te verlagen? Want hoe minder mensen klikken op een link in een phishingmail en gegevens invullen danwel malware uitvoeren, zorgt toch voor betere preventie tegen dit soort aanvallen? Natuurlijk: als helemaal niemand meer zijn of haar credentials invult op een pagina of die macro uit een Word-document uitvoert op zijn of haar systeem, dan voorkom je heel wat narigheid. Maar eerlijk; volledig voorkomen kun je natuurlijk niet. In een eerdere post stonden de drie hoofdredenen waarom iemand interacteert met een phishingmail of -website1: 1. omdat diegene onvoldoende kennis heeft over wat een phishingmail is (dus daar kun je iets aan doen), 2. omdat de phishingmail zo legitiem lijkt dat diegene het niet kan onderscheiden van een daadwerkelijke legitieme mail (daar kun je ook wat aan doen) of 3. omdat zij op dat moment niet de aandacht erbij hebben. En dat laatste, die maakt het lastig. Misschien heb je je dubbele espresso in de ochtend nog niet gehad, heb je de hele dag in lange Teams-meetings gezeten of wil je nog snel even je mail wegwerken voordat je je laptop dichtklapt voor je vrije avond: je bent er gewoon even niet bij met je hoofd en je klikt. En je vult in. Of je downloadt iets. Kan gebeuren, want dat is gewoon menselijk gedrag. Dus security awareness inzetten om volledig te voorkomen dat er iemand gaat klikken of invullen of downloaden, is gewoon onmogelijk. Maar: daar zijn gelukkig andere preventieve maatregelen voor, zoals het goed scheiden van het netwerk, scheiden van gebruikersrollen en anders wel detectiemechanismen en een goed responsproces.

De oplettende lezer zag echter dat er wel twee punten zijn waar je wel iets aan kunt doen om in ieder geval die clickrate te verlagen. En met de clickrate dan hopelijk ook het aantal ingevoerde credentials en uitgevoerde malware, want blind staren op ‘het aantal kliks op een phishinglink’ zegt misschien wel wat over de awareness, maar minder over het risico dat de organisatie loopt: met alleen een klik kun je als aanvaller weinig, tenzij het bijvoorbeeld een exotische browseraanval bevat. Maar die kun je onder het mom van kansberekening en ‘return on investment’ even weglaten in deze context.

Medewerkers hebben geen basiskennis over phishingmails

Het cybersecuritybeeld 2020 stelt dat organisaties nog steeds niet voldoende zijn opgewassen tegen phishing, maar dat basismaatregelen de schade kunnen beperken. Wil je phishing minder effectief maken, dan kan een awarenesscampagne ervoor zorgen dat deze mails sneller worden gedetecteerd en vooral ook gemeld worden door medewerkers. In de praktijk zie je veelal dat er tijdens awarenessmomenten (of interventies) bepaalde karakteristieken over phishingmails worden bijgebracht aan de medewerkers, zoals het bekijken van de afzender, het inspecteren van de link (soms zelfs dat je moet opletten of er een slotje voor staat: echt!) of de bijlage en het controleren van de spelfouten in de mail. Hiermee zorg je er inderdaad voor dat een gedeelte van de phishingmails gedetecteerd worden.

Medewerkers kunnen een legitiem uitziende phishingmail niet onderscheiden van een daadwerkelijke legitieme mail

Maar aanvallers zitten ook niet stil. Aangezien een groot gedeelte van de organisaties netjes voorlichting geeft over de gevaren van phishing en hoe deze mails te herkennen zijn, zijn aanvallers in de weer om mails zo legitiem mogelijk eruit te laten zien, zodat zij juist deze menselijke detectie voorbij gaan. Mails bevatten nagenoeg geen spelfouten meer, adressen van de afzender zijn heel mooi getyposquat, zijn gespoofed, klinken legitiem binnen de context of zijn eerder gebruikte verlopen domeinen, bevatten de juiste huisstijl en wellicht persoonlijke informatie. Deze informatie is verkregen uit openbare password breaches of simpelweg van je openbare social media. In die laatste gevallen kan het natuurlijk om spear phishing gaan, maar ook een simpele web scraper is zo opgezet om gegevens over jou te verzamelen. Gebruikt deze aanvaller nou vervolgens een geloofwaardige afzender, foutloze tekst met eventueel persoonlijke informatie van het slachtoffer en een kopie van de huisstijl, dan zal de basiskennis van de medewerker niet voldoende zijn om deze mail eruit te pikken als phishingmail. En in dat geval zou je ook anders kunnen kijken naar zo’n mail.

Phishingmails die worden gestuurd hebben namelijk allemaal één doel: ze willen iets van je. Aanvallers willen dat je op een link klikt en op een legitiem uitziende website je inloggegevens invoert, je op de website een bestand downloadt of de bijlage in de mail opent. Met de verkregen inloggegevens kunnen deze aanvallers vervolgens proberen binnen te komen op het interne netwerk (via thuiswerkoplossingen bijvoorbeeld), clouddiensten zoals Office 365 of proberen zij toegang te krijgen tot jouw systeem door gebruik van malware. En om datgene voor elkaar te krijgen dat je graag wilt, gebruik je een stukje psychologie. Cialdini en Gragg2 hebben beiden onderzoek gedaan naar welke benaderingen in een phishingmail het beste werken en luiden als volgt:

-

The principle of commitment, reciprocation and consistency - Binnen dit principe staat het maken en onderhouden van een goede relatie tussen het slachtoffer en de aanvaller bovenaan. Wanneer Alice aan Bob vraagt iets voor haar te doen, zal Bob dat doen (reciprocation) om het goede contact of relatie te onderhouden (commitment). Vervolgens zal Alice in de toekomst iets terug doen voor Bob, omdat hij in eerste instantie ook voor haar klaar stond (consistency). In phishingmails of op websites zie je dit bijvoorbeeld terugkomen in de vorm van coupon codes. Jij hebt vorige week net een grote aankoop gedaan bij webwinkel X, dus krijg je als goede klant een code voor korting op je volgende bestelling. Aangezien je aankoop de vorige keer een goede ervaring was, krijg je door die coupon code nét dat zetje dat je nodig had om iets nieuws te bestellen. Slimme mensen daar bij webwinkels.

-

The principle of social proof - Dit principe draait volledig om peer pressure: kopen al je vrienden een nieuwe iPhone, dan is de kans groot dat jij dat ook gaat doen. Maar het gaat verder dan alleen vrienden en vooral Booking.com kan dit bijzonder goed; staat er op de website dat het hotel waar je naar aan het kijken bent zojuist is geboekt voor 4 anderen uit hetzelfde land, zal jij wellicht ook geneigd zijn om dit hotel te boeken. Websites maken hierbij gebruik van locaties vanuit profielen en jouw locatie verkregen vanuit onder andere je IP-adres.

-

The principle of liking, similarity and deception - Mensen vertrouwen snel mensen waar ze zichzelf op vinden lijken; je vertrouwt al snel iemand die hetzelfde handelt als jij omdat je denkt dat dat het juiste is. Stuurt Alice een berichtje naar Bob en hebben zij dezelfde achtergrond, dezelfde huisdieren of komen ze uit dezelfde regio, dan schept dat een band. Gebruik je deze informatie als aanvaller, dan zal een slachtoffer je sneller geloven. Een voorbeeld is het versturen van een uitnodiging voor een conferentie: zie jij dat de afzender in dezelfde sector werkt in dezelfde buurt, dan zal jij sneller die bijlage openen in je mail dan wanneer dit minder relevant is.

-

The principle of authority - Van kinds af aan wordt jou verteld dat je je aan regels moet houden en gehoorzaam moet zijn aan autoriteit zoals de politie. Een slachtoffer zal dus sneller ingaan op een bericht dat van de politie of de CEO van het bedrijf lijkt af te komen. Benadruk in interventies dat de in Nederland bekende autoriteiten en officiële instanties jou nooit een mail sturen met de vraag om gegevens of een betaling.

-

The principle of distraction - Je merkt het al snel als je moet multitasken: je bent gewoon een stuk beter in het afmaken van je werk als je je daar op kunt focussen. Wanneer je echter meerdere taken op je bordje hebt gekregen die je tegelijkertijd moet afmaken, dan ben je veel vatbaarder voor technieken die aanvallers gebruiken om je om de tuin te leiden. Staat er in een mail of website iets als de tekst ‘Bevestig je aankoop binnen een minuut om gebruik te maken van deze korting’, dan zul je gelijk actie moeten ondernemen en zal je minder kritisch zijn op de mail of website en datgene waar je eigenlijk mee bezig was.

In dit rijtje mist eigenlijk nog een belangrijk principe: the principle of curiosity. Mensen zijn al snel nieuwsgierig. Stuurt de aanvaller dan vervolgens een mail naar het slachtoffer dat die nieuwsgierigheid prikkelt, dan kan het slachtoffer daar intrappen. Voorbeelden zijn een mail waarin je eraan herinnerd wordt dat je nog niet hebt betaald voor een product, een berichtje van een persoon op een datingsite of de lancering van een nieuw intranet.

Naast medewerkers dus te vertellen over de basiskenmerken van een phishingmail, is het ontzettend nuttig om ook iets vertellen over de werkwijze van aanvallers en hoe deze bovenstaande principes gebruiken om iets voor elkaar te krijgen. Bedenk je goed welk gevoel er opgeroepen wordt wanneer je een mail opent. Bieden ze je iets gratis aan? Is het een mail waarin wordt gezegd dat je een boete hebt gereden op een onbekende plaats? Moet je nu gelijk handelen? Of proberen ze misbruik te maken van je goedheid (behulpzaamheid)? Wees op je hoede; vraag een ander om hulp, browse naar de website van de instantie of webwinkel (door zelf de URL in te tikken) of pak desnoods de telefoon en contacteer de zogenaamde afzender (maar natuurlijk niet op het nummer in de mail!). Stel tweefactorauthenticatie in: als je je gegevens hebt ingevuld, kan een aanvaller daar alsnog niks mee. En meld de mail uiteraard. Maak het hierbij je medewerker niet te moeilijk: een flow-chart presenteren wat je moet doen wanneer je een phishingmail hebt gezien, dat kan zelfs de Belastingdienst beter (met leuker kunnen we het niet maken, wel makkelijker). Opties zijn bijvoorbeeld meldplugins in Outlook of een mailadres waar specifiek alleen phishingmails naar doorgestuurd kunnen worden die gemakkelijk te onthouden is.

Deze awareness op een betrouwbare manier testen en meetbaar maken over langere tijd

Stuur een mail met tips en tricks naar alle medewerkers, organiseer een klassikale training, laat een demonstratie zien met hoe gemakkelijk het is om iemand te hacken of laat iedereen een e-learning doen. Laat het bewustzijn vergroten van medewerkers door te interveniëren. Zo’n awareness-sessie is goed om iedereen weer even op scherp te zetten, maar moet regelmatig herhaald worden om iedereen ook scherp te houden. Uit onderzoek van Duitse universiteiten blijkt dat interventie door middel van interactieve of videomethoden het meest effectief is en dat deze twee keer per jaar herhaald moet worden3. Om tussendoor te controleren of de methode van interventie daadwerkelijk effect heeft gehad, zijn er awarenessprogramma’s waar eens in de aantal maanden een phishingmail door of vanuit de organisatie wordt gestuurd. Over tijd kun je een conclusie trekken over de effectiviteit van deze interventies. Waar alleen weinig naar gekeken wordt, is wat deze phishingtest precies meet. Natuurlijk; je test onder andere het aantal kliks, maar in hoeverre zegt dit daadwerkelijk iets over de awareness van de medewerkers? Vaak wordt de precieze invulling van alle phishingmails binnen een programma niet in het begin vastgesteld. Is de eerste mail een scenario waarin je door een gespooft adres wordt gevraagd naar een Office 365-inlogpagina-kloon te gaan om vervolgens een factsheet te downloaden van een pagina die lijkt op Sharepoint en wordt er in de tweede mail (met een aantal spelfouten) gevraagd door een onbekende afzender (price@flostracizedent.ru) of je een bestand wilt downloaden om te kijken of je een nieuwe iPhone hebt gewonnen, ja natúúrlijk zullen er de tweede keer minder mensen klikken na degelijke awareness. Laat de twee rapportages aan je CISO zien en je krijgt een schouderklopje omdat je de clickrate naar beneden hebt weten te krijgen: awarenessmissie gelukt.4

Een complex probleem is geschetst, maar wat is nou een mogelijke oplossing? Door een phishingmail te kwantificeren door middel van een model, kan deze wel vergeleken worden met elkaar. Allereerst is het belangrijk om te weten waar een (phishing)mail aan herkend kan worden. In bestaand onderzoek is al een model gemaakt voor sites5, deze dient alleen uitgebreid te worden met extra karakteristieken. Uiteindelijk bestaat een mail uit de context (wie, wat, waar, hoe wordt deze gestuurd), content (de tekst, links, afbeeldingen), de domeinnaam, de bijlagen en gebruik van veiligheid en vertrouwelijkheid. Binnen deze karakteristieken kunnen er keuzes gemaakt worden, deze zijn gebaseerd op analyse op een grote dataset phishingmails en adviezen van het Digital Trust Center en Platform Veilig Internetten. Het resultaat is onderstaand model (klik op de afbeelding, is geen phishing!):

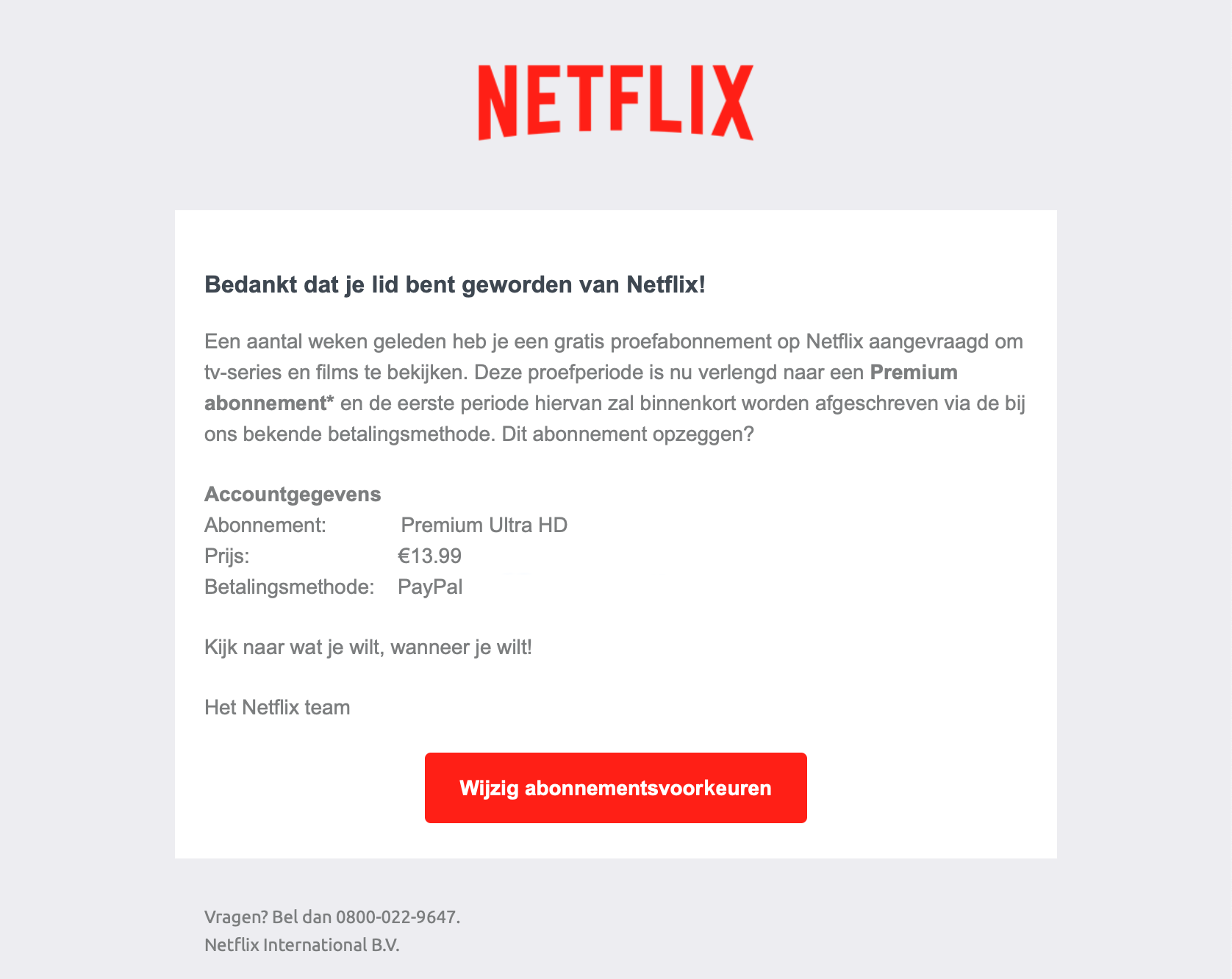

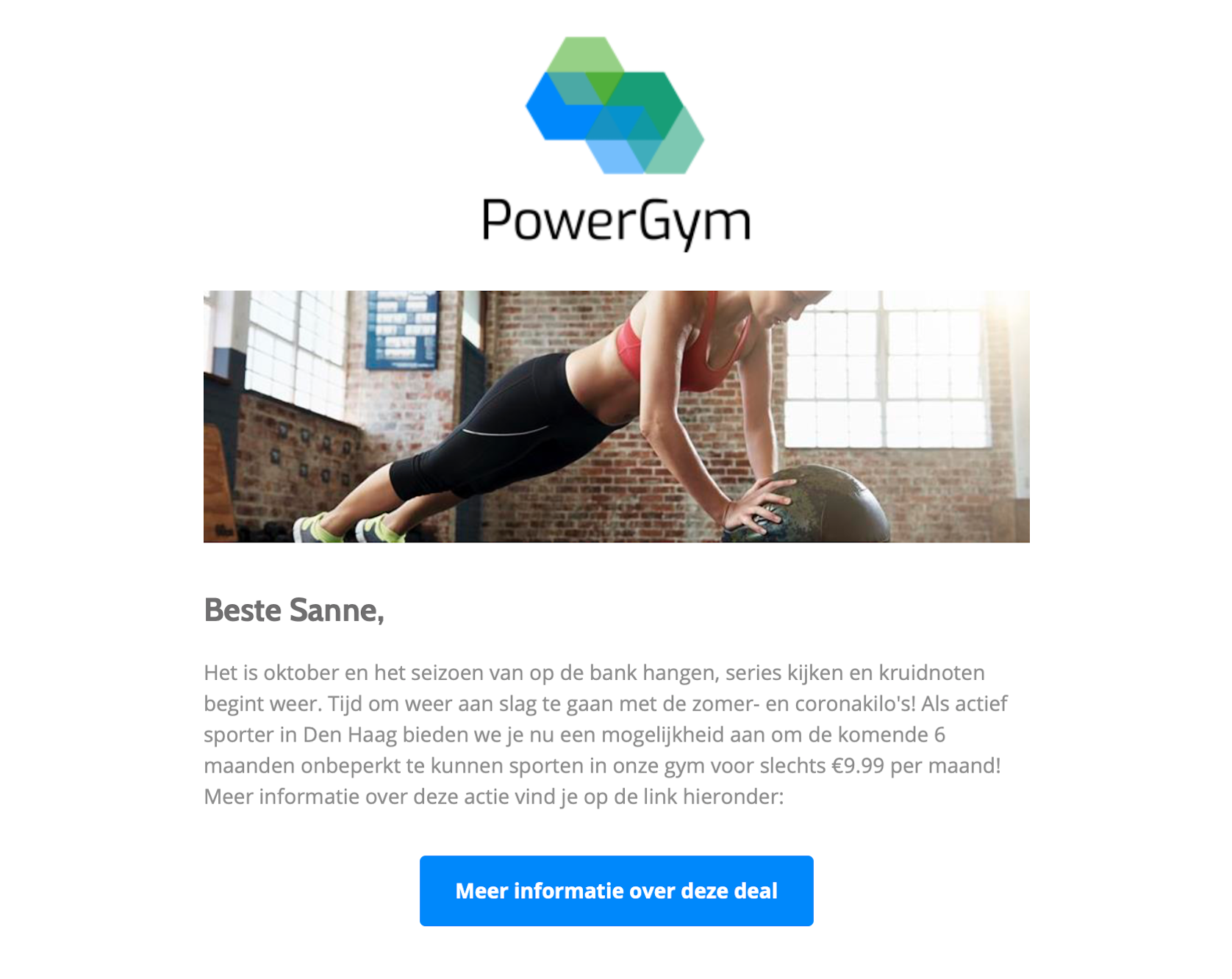

Dit model kun je vervolgens toepassen op bestaande phishingmails. Kijk bijvoorbeeld naar onderstaande twee voorbeelden en vergelijk deze op basis van content. Beide mails hebben geen gekke tekens of typo’s en zijn in het Nederlands. De Netflixmail gebruikt een gekopieerde huisstijl (zelfde logo en kleuren), bevat geen persoonlijke informatie en probeert in te spelen op angst (want er wordt geld afgeschreven). De tweede mail (van niet bestaand bedrijf PowerGym Den Haag), gebruikt een neutrale huisstijl, speelt in op de hebberigheid en een belangrijke waarde van de ontvanger - die met voornaam aangesproken wordt. Zo wordt er gevarieerd binnen de keuzes van de inhoud van de mail, zonder deze minder of meer geavanceerd te maken.

Resultaat: de Netflixmail scoort op 84% en de PowerGym-variant op 83%. Hiervoor zijn het context- en contentgedeelte ingevuld zoals op de afbeelding en is daarnaast bij Netflix van een typosquatdomein uitgegaan en bij PowerGym een domein waar het woord in voor kwam. Die moet je er maar even bij verzinnen want phishingmails designen op je vrije zaterdagavond is een eerste, loginpagina’s erbij maken gaat wel wat ver. Deze 84% en 83% komen tot stand doordat wegingen op basis van een enkele dataset, beschikbare literatuur en eigen ervaring zijn gemaakt. De weging kan per organisatie verschillen, maar ook de beschikbaarheid van meer datasets zal leiden tot steeds betrouwbaardere resultaten. Vooralsnog komen er met een beetje tweaken redelijke resultaten uit.

Gebruik binnen andere toepassingen zoals Red Teams

Phishingtesten zijn niet de enige manier van testen waarbij phishing gebruikt wordt: ook bij Red Team-opdrachten wordt nog vaak deze manier van social engineering gebruikt om initial access te krijgen tot het netwerk. Bij Red Teams wordt het binnenkort mogelijk om ze met elkaar te vergelijken: voer je twee Red Teams uit over drie jaar, dan kun je de technieken die gebruikt zijn tijdens deze twee Red Teams met elkaar vergelijken. Hoe hoog is bijvoorbeeld de effort die in het aanvallen / privilege escalaten / lateral moven is gestopt? En is deze techniek gedetecteerd door het Blue Team? Oud-collega en geniale securityheld Francisco is bezig met andere partijen om dit makkelijker meetbaar te maken en organisaties een beter idee te kunnen geven van hun preventie, detectie en respons. Zoom je flink in op de phishing binnen de initial access-fase, dan zou de tool kunnen helpen bij het aangeven hoe hoog de effort was in deze fase. Een kleine kanttekening: de tool helpt enkel bij het scenario zelf. De mate waarin de malware die wordt gebruikt geavanceerd en lastig te detecteren is, valt niet binnen dit model. Het kan wel hélpen bij het bepalen of het een low, medium of high effort-techniek betreft.

Naast dat het gebruikt kan worden na afronding van de Red Team, kan het model ook helpen juist bij de voorbereiding. Bij Threat Intelligence Based Ethical Red Teaming (TIBER) wordt een aanval van een APT (Advanced Persistent Threat) of andere grotere threat actor gesimuleerd om te kijken hoe goed de organisatie zich hier tegen kan verdedigen. Komt er uit het Threat Intelligence-gedeelte een bepaalde groep naar voren die actief is in de sector van de organisatie die wordt getest, dan kunnen de mails die vanuit deze actor gestuurd worden vergeleken worden met de mails die binnen de TIBER verstuurd worden. Op die manier heb je meer zekerheid dat de verstuurde phishingmail tijdens deze Red Team daadwerkelijk overeenkomt qua complexiteit met die van de threat actor.

Neem bijvoorbeeld TA505, bekend van de aanval op Universiteit Maastricht. Wanneer je twee mails van deze threat actor pakt, die op de Universiteit Maastricht (verkregen vanuit forensisch rapport) en een COVID-19-mail gerapporteerd door Trend Micro. Op het eerste gezicht zijn er veel overeenkomsten: de mail is onpersoonlijk, gaat in op een recente gebeurtenis of actueel thema en bevat een link naar een pagina waar een download wordt aangeboden (een URL waar een Microsoft-related service voorkomt). Beide mails komen daardoor op 68% uit (TA505 amateurs!!!). Tijdens een Red Team zou je de moeilijkheidsgraad van de phishingmail dus daarop kunnen zetten, maar doe dit bij voorkeur nog net wat hoger. Een APT heeft maanden (misschien wel jaren) de tijd om een organisatie aan te vallen, dat heb je in een Red Team assessment vaak niet (helaas helaas). Daardoor kunnen zij variëren met mails totdat dit is gelukt.

Meer meten dan alleen moeilijkheidsgraad en kliks

Sommige platforms bieden inzicht in meer dan alleen kliks, maar vaak wordt er alleen gekeken naar deze meting om conclusies over langere tijd te trekken. Aantallen lager zou dan betekenen dat de awareness hoger is geworden. Maar: er is meer dan alleen kliks of logins. Hetzelfde aantal kliks bij twee verschillende (gelijkwaardige) phishingscenario’s kan betekenen dat de awareness gelijk is gebleven, maar wat als er bij het tweede scenario een verdubbeling is gezien in het aantal meldingen dat gedaan is bij de servicedesk? Wellicht dat medewerkers hebben geklikt om de pagina te inspecteren, het vervolgens hebben gemeld en hebben weggeklikt. Dat is geen onveilig gedrag (zoals al eerder beschreven). Neem dat ook mee in de meting hoe effectief de interventie was, maar denk bijvoorbeeld ook aan het aantal medewerkers die keer op keer de mist in gaan, hoeveel medewerkers de e-learning rondom dit onderwerp netjes hebben afgerond of hoeveel er wordt geplaatst op het intranet rond dit onderwerp. Onderzoeksorganisatie SANS heeft een metrics matrix6 gedefinieerd die helpt om deze punten te meten en te verwerken in de awareness roadmap. Bedenk hierbij wat je precies gaat meten, wie hier voor verantwoordelijk is, het doel en de target group. Target groups zijn groepen binnen de organisatie voor wie een bepaalde interventie geldt. Deze worden gedefinieerd om gerichter bewustzijn te creëren. Een recruiter of financieel medewerker van een organisatie zal immers vaker met mails met bijlagen (want: CV’s of facturen) te maken krijgen dan iemand met weinig klantcontact. Bedenk dus bij iedere metric voor welke target group deze geldt. De hele organisatie voorlichten over de basis van phishing plus extra training over Word-macro’s, PDF bestanden en andere bestandsextensies in de bijlage zou een goede aanpak hiervoor kunnen zijn.

Geïnspireerd om alles meetbaar te maken? Het SANS instituut heeft een Security Awareness Maturity Model gedefinieerd waarin fase 5 de organisatie een goede manier van meten van awareness heeft samengesteld. Dit kan goede handvatten bieden om niet alleen phishingcampagnes en de effectiviteit daarvan meetbaar te maken, maar ook andere onderdelen zoals veilig gebruik van wachtwoorden, veilig browsen op internet en veilig device management. Gewoon alles meetbaar maken; to infinity and beyond!

-

Principles of Persuasion in Social Engineering and Their Use in Phishing ↩

-

An investigation of phishing awareness and education over time: When and how to best remind users ↩

-

Kleine nuance; nu hebben programma’s natuurlijk verschillende leerdoelen. Je kunt uiteraard ook kijken naar het awarenessniveau door phishingmails aan te bieden die erg variëren in niveau. Zo kun je ook tot op zekere hoogte een conclusie trekken. ↩

-

Decisive Heuristics to Differentiate Legitimate from Phishing Sites ↩