Phish like an APT: phenomenal pretexting for persuasive phishing

This blog post is also available in English: Phish like an APT: phenomenal pretexting for persuasive phishing

tldr; Deze post is niets meer dan een uiteenzetting waarom we na zouden moeten denken over wat voor phishing mail we versturen tijdens het emuleren van aanvallers. Vaak wordt de eerste stap binnen het netwerk gezet door aanvallers door gebruik te maken van een spear-phishingmail met daarin een kwaadaardig document. Maar heb je je ook ooit afgevraagd wat voor scenario’s deze aanvallers gebruiken? En hoe deze scenario’s in vergelijking staan met de scenario’s die je gebruikt tijdens deze emulatie? Op deze pagina staat beschreven hoe vier van de meest gebruikte aanvallers verschillende beïnvloedingstechnieken gebruiken om de ontvanger te overtuigen om op de phishingmail in te gaan.

Mocht je je het overigens al wel eerder hebben afgevraagd, dan kom je erachter dat er heel veel onderzoek is gedaan naar de technieken, tactieken en procedures van aanvallers - zoals de gebruikte malware of aanvalsvectoren - maar vrij weinig over de technieken die gebruikt worden om een overtuigend scenario te bouwen en de nietsvermoedende ontvanger te overtuigen om te helpen in de aanvalsoperatie. In deze post wordt een analyse besproken van honderden phishingmails die gebruikt zijn in grote phishingcampagnes. Alle karakteristieken van een email, zoals de methode van beïnvloeding, manier van spreken en gebruikte technologieën zijn geclassificeerd zodat ze onderling met elkaar vergeleken kunnen worden. Zijn ze bijna voor de hand liggende spam of bijna realistisch? Door dit te vergelijken kunnen we meer te weten komen over hoe bepaalde groepen opereren binnen phishingcampagnes en hoeveel moeite zij stoppen in het bouwen van scenario’s. Ontzettend belangrijk voor aanvallers en verdedigers!

In de laatste jaren bleek dat meer dan 90% van alle digitale aanvallen begon met een spear-phishingmail1. Waarom? Omdat het meestal toch wel werkt. In een eerdere post blogpost werd uitgelegd dat mensen in gaan op een phishingmail doordat zij onvoldoende security awareness hebben of doordat zij op het moment afgeleid zijn (te weinig koffie, te veel Teams-overleggen). De hele dag moeten we kleine beslissingen maken. Indien je je voldoende bewust bent van digitale gevaren, betekent het dat die beslissingen beter kunt maken omdat je een phishingmail kan onderscheiden van een legitieme email. En wat doen phishers? Die zorgen ervoor dat deze awareness omzeild wordt óf er wordt op je emotie ingespeeld zodat dat bewustzijn op dat moment even vergeten wordt. Dank!

Beïnvloedingstechnieken gebruikt door aanvallers

Deze technieken heten de principles of reciprocation, scarcity, authority, liking en social proof2. Maar hoe gebruiken aanvallers deze principes om hun slachtoffer te overtuigen te interacteren met de email?

Principle of reciprocation. Ik doe dit voor jou, zodat jij dit voor mij doet. De ontvanger van de email voelt dat diegene iets terug voor je moet doen. In dit screenshot wordt de ontvanger erop gewezen door de IT Service Desk dat het account bijna verloopt. Je bent blij dat iemand je erop wijst voordat je te laat bent, dus je vult gegevens in.

Principle of scarcity. Wanneer iemand toegang heeft tot iets voor maar een korte periode. In dit voorbeeld, een email die daadwerkelijk is verstuurd door APT38 (Lazarus Group)3 - krijgt de ontvanger een aanbieding die maar geldig is voor een paar dagen. Je voelt dat je snel moet handelen voordat je te laat bent. Dit is waarom marketingmensen fantastische phishers zouden zijn, neem als voorbeeld de mail dat je je bestelling niet hebt afgemaakt en je een tijdelijke kortingscode krijgt. Slim!

Principle of authority. Je voelt dat je je moet gehoorzamen aan iemand die ‘boven’ jou staat, zoals de directie van de organisatie waar je voor werkt of een bekende autoriteit zoals bijvoorbeeld de Politie. Dit principe wordt gebruikt bij CEO-fraude: een email wordt zogenaamd verstuurd door de CEO naar de financiële afdeling om een betaling te doen buiten de normale werkwijzen om. TA505, een Russische criminele groep heeft de email op deze afbeelding verstuurd. Een kwaadaardig Excel-document met openstaande betalingen werd toegevoegd als bijlage.

Principle of liking. Hebben we gemeenschappelijke interesses? Of kennen mensen mij al? In dat geval kan the principle of liking gebruikt worden om mensen te overtuigen. Deze email is lichtelijk geïnspireerd op een email van APT28, die een Kerstthema gebruikte4 - waarbij de Kerstman de email ‘verstuurde’ - met een kwaadaardige kerstgroet als bijlage.

Alle elementen van een email of bericht dragen bij aan de beïnvloeding die zo’n email heeft, zoals de email body, het thema en het doel van de email.

Phishingmails classificeren

In deze vorige post werd een model gemaakt waarin mails geclassificeerd kunnen worden. Hierdoor kunnen scenario’s onderling vergeleken worden. Dit model wordt nu opnieuw gebruikt om mails te classificeren en de karakteristieken over meerdere groepen te meten. Daarbij is wel het punt ‘medium’ toegevoegd. Tijdens dit onderzoek bleek dat phishing niet enkel via email is gebeurd, waardoor dit punt aangeeft welke andere platforms zijn gebruikt voor het versturen van phishingberichten. Het model is als volgt:

| Category | Element | Choice |

|---|---|---|

| Context | Theme | Important value, recent event, current theme, timeless activity |

| Sender | Own organization, known/unknown organization, private person | |

| Goal | Obtain credentials or access, initiate offline action | |

| Principle of influence | Reciprocation, scarcity, authority, liking, social proof | |

| Medium | Email, LinkedIn, Twitter, WhatsApp, Telegram | |

| Content | Language and text | Correctness, clarity, engagement, delivery, style guide |

| Design | Copied corporate identity, neutral identity, plain text | |

| Personal information | Correct salutation, real names and personal information | |

| Domain name | Sender | Compromised mailbox, spoofed email address, expired domain name, typosquat domain name, irrelevant domain |

| URL to phishing website | Expired domain name, compromised website URL, typosquat domain, irrelevant domain, external platform or service | |

| Attachment or download | Document | Office documents, HTML page, archive file |

Iedere aanvallersgroep is geplot op dit model om de verschillen tussen deze groepen te zien.

Selecteren van de aanvallers en de dataset maken

Het moeilijkste gedeelte bij het onderzoeken van mails van hackersgroepen is - inderdaad - het verzamelen van de mails zelf. Het verschilt heel erg per groep en wat hun motief is: de minst geavanceerde groepen die vooral gericht zijn op het verspreiden van ransomware zullen het minst waarschijnlijk onder de radar blijven aangezien zij veel mails sturen. Spionagegroepen daarentegen proberen niet gedetecteerd te worden, waardoor mails minder goed te vinden zijn. De eerste stap om de aanvalsgroepen te selecteren voor dit onderzoek ligt aan meerdere factoren waarbij de eerste luidt: welke aanvalsgroepen gebruiken spearphishing als techniek? MITRE heeft bijvoorbeeld spearphishing als techniek T15665 geduid met de volgende drie subtechnieken:

- Spearphishing met bijlage - hackersgroepen sturen mails naar slachtoffers met een kwaadaardige bijlage, zoals een document of een RAR-bestand. De verzender probeert meestal de ontvanger ervan te overtuigen om het document te openen en verschillende security controls te omzeilen door hier aandacht aan te besteden in de mail zelf (en dat dit ‘intended behavior’ is), zoals een uitleg bij te voegen met hoe macro’s ingeschakeld kunnen worden.

- Spearphishing met link - de email bevat een link naar een externe website, zoals een geclonede pagina waarin inloggegevens worden verzameld of een pagina waar bestanden kunnen worden gedownload. In een aantal gevallen kan er ook gebruik gemaakt worden van een browser exploit.

- Spearphishing via service - de aanvallersgroep maakt gebruik van een bestaande service of platform, zoals LinkedIn of WhatsApp, om interactie te verkrijgen met het slachtoffer. Later kan de aanvaller besluiten te switchen naar bijvoorbeeld persoonlijke email, omdat de spamfilter hiervan meestal makkelijker te omzeilen is.

Groepen die gebruik maken van deze subtechnieken staan op de overzichtspagina met groepen van het ATT&CK framework. Tijdens een aanvalsemulatie wordt eerst een dreigingsanalyse gedaan om relevante bedreigingen die het hoogste risico vormen te definiëren. In het algemeen zijn deze bedreigingen de insider threat, een grote criminele groep of een statelijke actor. De insider threat zal niet meegenomen worden in dit onderzoek, omdat het zeer onwaarschijnlijk is dat dit begint met een spearphishingmail van een hackersgroep.

Het selecteren van de aanvalsgroepen is grotendeels afhankelijk van de grootte van de beschikbare dataset. Allereerst worden de aanvalsgroepen gematcht met twee grootste dreigingen: de criminele groep of de statelijke actor, daarna wordt gecheckt of zij phishing als techniek gebruiken om toegang te krijgen tot het netwerk. Op basis van de lijst die hier uit komt, worden phishingmails verzameld. Emails in .eml of .msgformaat worden verkregen op de volgende manieren:

- Van de Threat Intelligence-afdeling

- Door het scrapen van Twitter met een query waarbij de groepnaam wordt gecombineerd met keywords zoals “maldoc”, “phishing”, “IOC”, “github”, “virustotal” en “pastebin”. Soms geeft dit je al een directe link naar een pagina waar de email gedownload kan worden, soms naar een lijst van email IoCs6

- Op platforms zoals AlienVault Open Threat Exchange of Malpedia

- Door het opvragen van alle maldoc-hashes en hiervan de email-parent te vinden op VirusTotal

- Door een geavanceerde zoekopdracht te doen waarbij de resultaten van de Thor APT scanner7 van Florian Roth maldocs opgeven

- Door op alle bijlagen in mails te zoeken door “attachment” als tag op VirusTotal te gebruiken in combinatie met naamgevingen, specifieke malwarefamilies of hashtags

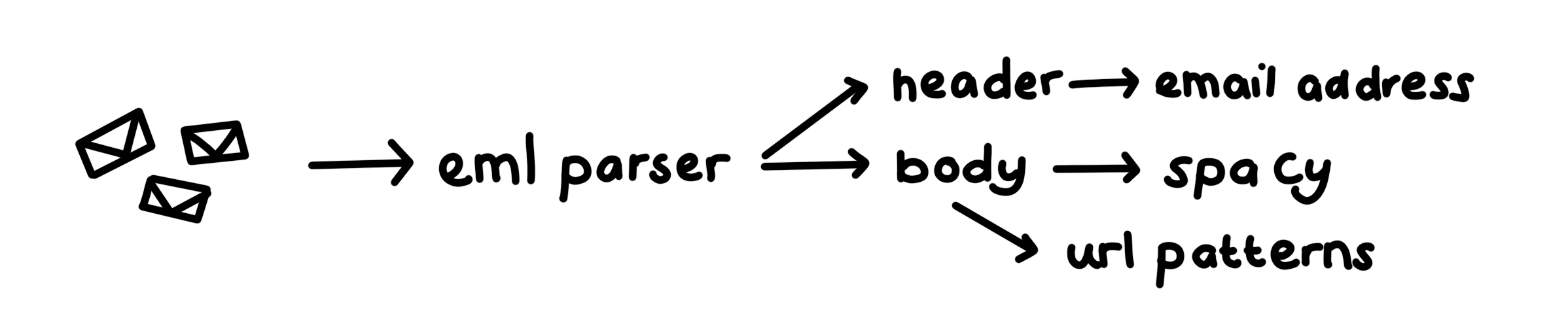

Naast het vormen van een dataset gebaseerd op deze resultaten, wordt de dataset aangevuld met andere soorten data. Denk hierbij aan IoCs zoals phishingdomeinen en screenshots is onderzoeken van threat intelligence providers. Een deel van de dataset wordt automatisch geanalyseerd door de .eml-bestanden te parsen. In de header wordt de verzender geanalyseerd (matcht de naam met het emailadres? wat voor domein is gebruikt?), in de body wordt de tekst geanalyseerd op hoe goed deze scoort op verschillende punten met behulp van SpaCy en Grammarly.

Gebaseerd op deze beschikbaarheid van de data plus deze selectiecriteria zijn de volgende vier aanvalsgroepen gekozen om te plotten op het gemaakte model / framework. Ga met je muis over de namen om de namen te laten zien waaronder zij ook wel bekend zijn: TA505, APT28, APT40, and APT38. Door op onderstaande afbeelding te klikken ga je naar de pagina met het volledige overzicht:

TA505 (klik voor volledig overzicht)

Een betere omschrijving voor TA505 zal ‘lazy mode’ zijn. Er zijn veel mails van deze groep beschikbaar. Niet volledig verrassend aangezien deze groep een financieel motief heeft en meer richting de spamcampagnes zit dan echt de geavanceerde spearphishing. Aangezien er veel mensen gelinkt zijn aan deze groep is het iets lastiger om te definiëren wat een typische email is van deze groep, aangezien het niveau van de mails onderling veel verschilt. Echter werder er wel overeenkomsten gevonden, zoals zij hun mails opstellen. De mails zijn niet persoonlijk en kunnen naar iedereen gestuurd worden. Het is lastiger om een beïnvloedingstechniek hierin terug te vinden, omdat veel mails simpelweg niet verder komen dan “This email is sent automatically” of “Please see attachment”, maar the principle of liking of scarcity is hierbij het meest waarschijnlijk. Aangezien de groep zich voordoet als een collega van het slachtoffer, gebruiken ze het voordeel van de relatie tussen het slachtoffer en de aanvaller. Daarnaast wordt er gebruik gemaakt van tijdsdruk eens in de zoveel tijd.

Wanneer je inzoomt op de layout en tekst van de email zul je minder snel een design tegenkomen, het merendeel is platte tekst. URLs naar kwaadaardige downloads in de email lijken vrij legitiem, doordat zij URLs gebruiken waarin bekende platforms zoals “onedrive” of “dropbox” voorkomt. In andere gevallen worden kwaadaardige Office-documenten of HTML-pagina’s toegevoegd aan de email.

Het meest noemenswaardige gedeelte van de email is de afzender. Om ervoor te zorgen dat de email niet in de spambox terecht komt, gebruikt deze aanvallersgroep gehackte emailboxen. Hier staan de DKIM en DMARC-instellingen namelijk goed. Eenzelfde email is meerdere keren verstuurd naar verschillende potentiële slachtoffers met het onderwerp ‘pending payments to be cleared today, immediately’ en afzender R.V. KRISHNA PRASAD, maar hebben allen verschillende emailadressen waar ze vandaan komen. De naam van de afzender matcht dus niet met het emailadres.

APT28 (klik voor een volledig overzicht)

Een meer geavanceerde groep is APT28, een Russische groep die gelinkt is aan de GRU. Emails die worden gestuurd door deze aanvaller laten verschillende beïnvloedingsprincipes zien, zoals the principle of liking en authority. Zij proberen bijvoorbeeld zich voor te doen als een collega of manager van het slachtoffer waarbij interne opmaak wordt gebruikt en de email afkomstig is van gespoofde emailadressen. Door het kiezen van onder andere Google als autoriteit zorgen zij ervoor dat zij vertrouwen opwekken bij het slachtoffer. In het kort gebruiken zijn dus een collega als verzender wanneer email van intern naar intern wordt verstuurd en een bekende autoriteit wanneer de email van extern naar intern wordt verstuurd.

De emailbody is in platte tekst, soms met een paar kleine aanscherpingen (zoals een ander kleur lettertype) of een gekopieerde huisstijl. Het emailadres van de verzender is gespoofed, gebruikt typosquatting (waarbij letters door vergelijkbare letters worden vervangen) of hebben een voorspelbaar patroon. Zo werden office365-onedrive.com (origineel is onedrive.office365.com) en nato-int.com (origineel is nato.int) gebruikt. Naast de URLs die in het document naar phishingsites leiden waarbij gevraagd wordt gegevens in te vullen of een kwaadaardig bestand te downloaden, werden ook Word-bestanden, Word-template-bestanden en RAR-bestanden toegevoegd als bijlage bij de email.

Emails van deze aanvaller zijn lastig te vinden, dus denk goed wie je gaat aanvallen binnen de organisatie bij een Red Team.

APT40 (klik voor een volledig overzicht)

De Chinese spionagegroep APT40 focust zich op het versturen van mails met een relevant thema voor de ontvanger. Door gebruik te maken van the principle of liking, door bijvoorbeeld lokaal nieuwe of lokale events te delen als centraal thema, proberen zij de ontvanger over te halen er op in te gaan. Deze ontvangers worden geselecteerd en geprofiled door bijvoorbeeld hun socialmedia-accounts te scrapen. De mails van deze actor verschillen in hoe lastig ze te onderscheiden zijn van realistische mails. Soms bevat de email veel grammaticale fouten, soms is de tekst vrij verfijnd. Mensen die contact hebben gehad met deze groep kregen initieel een vrij goede email met nette tekst, maar in de replies was dit een stuk minder. Wellicht dat iemand betrokken was bij de eerste email die vrij goed Engels spreekt, maar daarna niet meer.

Deze groep probeert haar doel te bereiken door kwaadaardige bestanden toe te voegen als bijlage of deze te hosten op Google Drive en hiervan een link in de email te delen. In veel gevallen zorgde de download ervoor dat een daadwerkelijk legitiem document werd geopend nadat de kwaadaardige payload werd uitgevoerd.

APT38 (klik voor een volledig overzicht)

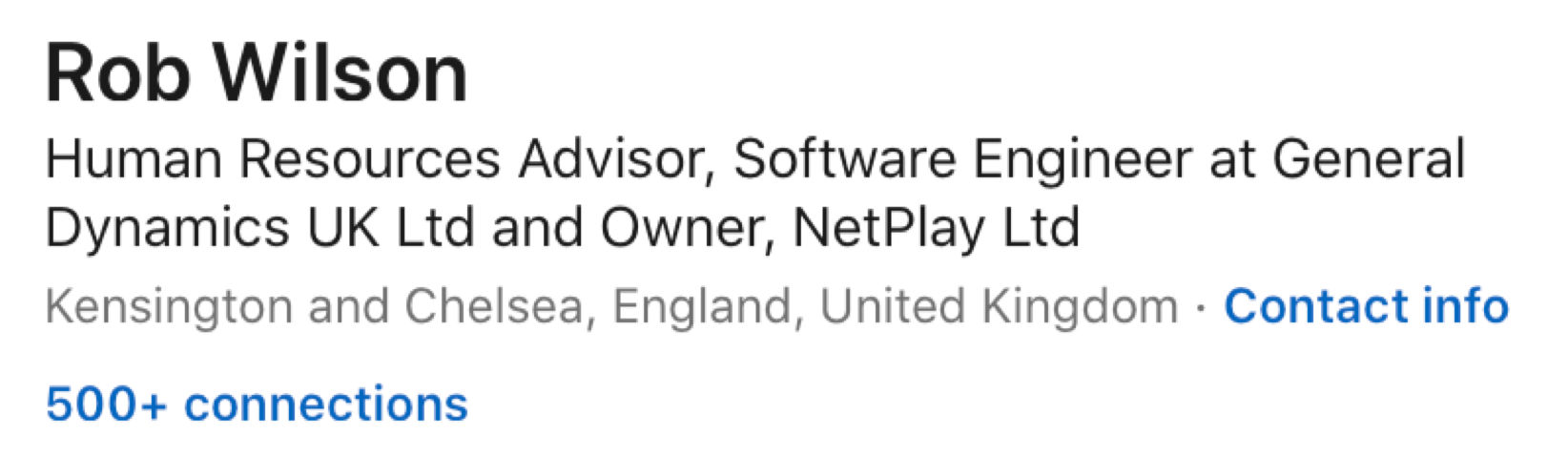

De laatste is zeker een favoriet: de Noord-Koreaanse aanvallersgroep APT38, ook wel bekend als de Lazarus Group. Zij weten goed hoe zij invloed moeten uitoefenen (real #influencer). Een vertrouwensband met het slachtoffer wordt opgebouwd door volledige karakters (na) te bouwen. Hierbij behoort ook het maken van socialmedia-profielen, zoals LinkedIn of Twitter. Ze kiezen hun slachtoffers zorgvuldig uit en baseren hun eigen profielen op datgene dat de aanvaller belangrijk vindt. Deze groep voegt bijvoorbeeld de LinkedIn-connecties toe van het slachtoffer om vertrouwen op te wekken. Want: als jouw connecties deze persoon vertrouwen, dan is deze persoon toch gewoon te vertrouwen?8

Het gebruiken van meerdere platforms door elkaar is typisch voor deze aanvaller. Start bijvoorbeeld een gesprek op LinkedIn of Twitter, switch naar Telegram of email om vervolgens informatie te versturen welke gebruikt kan worden om het slachtoffer te compromitteren. Emailadressen zijn gespoofed van echte mensen of een fictieve organisatie wordt opgezet, zoals een recruitmentorganisatie. In dat laatste geval is de naam niet heel cruciaal, aangezien de meest random namen voor recruitmentorganisaties worden gebruikt. Daarnaast worden de taal en de aanspreekmanier aangepast aan de manier waarop het slachtoffer dat doet, al is het niet altijd foutloos. Dropbox en OneDrive zijn gebruikte platformen om kwaadaardige documenten op te hosten welke het slachtoffer daar kan downloaden.

Je volgende aanvallersemulatie

Met deze pitch zijn de karakteristieken op het gebied van phishing voor vier aanvalsgroepen beschreven. Tijdens de volgende aanvallersemulatie zou ik je willen aanmoedigen om niet weer een standaardscenario te gebruiken welke je ergens nog hebt liggen en sowieso werkt, maar meer na te denken over wat de aanvallersgroep die je emuleert nu echt stuurt. Wees meer creatief en houd de principles of influence in je achterhoofd wanneer je een email samenstelt. Natuurlijk duren de aanvalsoperaties van grote aanvalsgroepen veel langer en hebben zij meer middelen om in te zetten hierbij, maar door deze karakteristieken als inspiratie te gebruiken tijdens je emulatie zul je deze ongetwijfeld upgraden.

Dit kleine onderzoek is volledig afhankelijk van een goede dataset. Mocht je meer mails hebben van bovenstaande (of andere) groepen, laat het me weten! Daarmee kan het model verbeterd en betrouwbaarder worden.

Dit onderzoek is gepresenteerd op DEF CON (Adversary Village):